Install the app

How to install the app on iOS

Follow along with the video below to see how to install our site as a web app on your home screen.

Note: This feature may not be available in some browsers.

You are using an out of date browser. It may not display this or other websites correctly.

You should upgrade or use an alternative browser.

You should upgrade or use an alternative browser.

Tetra

- Thread starter SM7EXB

- Start date

SM0AOM

Well-Known Member

Det hävdas att man lyckats hitta en "bakdörr" till det jämförelsevis enkla kryptot i TETRA.

www.vice.com

www.vice.com

Dock är det ett lite "slag i luften" eftersom TETRA, åtminstone i Sverige, betraktas som "öppet".

Man får alltså inte avhandla hemligheter i en sådan radio.

De som har något riktigt viktigt att skydda förlitar sig aldrig på kryptofunktioner som finns inbyggda

in apparater eller i näten, utan använder externa kryptosystem som man har egen fysisk kontroll över.

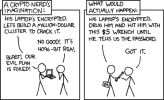

Researchers Find ‘Backdoor’ in Encrypted Police and Military Radios

The TETRA standard is used in radios worldwide. Security researchers have found multiple vulnerabilities in the underlying cryptography and its implementation, including issues that allow for the decryption of traffic.

Dock är det ett lite "slag i luften" eftersom TETRA, åtminstone i Sverige, betraktas som "öppet".

Man får alltså inte avhandla hemligheter i en sådan radio.

De som har något riktigt viktigt att skydda förlitar sig aldrig på kryptofunktioner som finns inbyggda

in apparater eller i näten, utan använder externa kryptosystem som man har egen fysisk kontroll över.

Last edited:

SA5GHZ

Dipl. Klugscheißer

Fick info via email om ett inbyggt krypto i en av försvarets hf apparater. Krävdes nog något slag av nyckel?

Ja.

Allt krypto kräver väl nån slags nyckel för att kunna kryptera och dekryptera ett visst meddelande? En "kryptering" som är en standard, känns som att den vore ett hyfsat lätt offer för ett knäckningsförsök med datorkraft bakom i och med att det borde finnas mycket data att jobba med. Hemliga meddelanden i sig själva borde skyddas med andra metoder, möjligen kallade "koder" eller "chiffer", alltså nån form av engångsmaskering av det meddelande man vill få fram. Detta sätter rätt rejäla begränsningar på vad man kan överföra (volymmässigt), men enkla meddelanden kan nog göras rätt svårknäckta. Troligen kräver det även nån form av mänsklig inblandning (folk som vet vad de sysslar med), så användningsområdena lär bli rätt begränsade (folk ska ju inte vara inblandade i våra mänskliga verksamheter numera).

SA5GHZ

Dipl. Klugscheißer

Hemliga meddelanden i sig själva borde skyddas med andra metoder, möjligen kallade "koder" eller "chiffer", alltså nån form av engångsmaskering av det meddelande man vill få fram. Detta sätter rätt rejäla begränsningar på vad man kan överföra (volymmässigt), men enkla meddelanden kan nog göras rätt svårknäckta.

Om de används på rätt sätt, så är blankettchiffer / OTP-krypton (One-Time-Pad, med nyckellängd = meddelandets längd) fullständigt omöjliga att forcera.

Wikipedia - Blankettchiffer

Därifrån är det tankemässiga steget inte långt till "Numbers Stations"

Priyom.org

Youtube - The Lincolnshire Poacher

Last edited:

På 90-talet använde jag ett krytosystem i flygvapnet, där kryptoapparaten vare en egen "burk" innehållande kryptomodul från SECTRA. Trafiken gick på civila internet. Nycklar byttes varje vecka, och bestod av remsa med streckkod som lästes in apparaten. Kändes lite läskigt att trafiken gick på det "vanliga" internet, men appareten var godkänt av försvaret för att användas så.

En intressant detalj var att använda kryptonycklar var "mer hemliga" än icke använda. Eftersom om någon "sniffade" trafiken, och fick tillgång till använd nyckel, så kunde det underlätta "knäckning". Eftersom ej använda nycklar inte var så hemliga, fick vi dessa oss tillsända med vanlig värdepost. Vid något tillfälle försvann någon av dessa försändelser, alltså ej ännu använda nycklar. Det enda som hände var att det generades nya nycklar, som vi fick senare. Genom att vi alltid fick nycklar i god tid innan de skulle användas, orsakade detta inte något större problem.

En intressant detalj var att använda kryptonycklar var "mer hemliga" än icke använda. Eftersom om någon "sniffade" trafiken, och fick tillgång till använd nyckel, så kunde det underlätta "knäckning". Eftersom ej använda nycklar inte var så hemliga, fick vi dessa oss tillsända med vanlig värdepost. Vid något tillfälle försvann någon av dessa försändelser, alltså ej ännu använda nycklar. Det enda som hände var att det generades nya nycklar, som vi fick senare. Genom att vi alltid fick nycklar i god tid innan de skulle användas, orsakade detta inte något större problem.

SM6VJE

Well-Known Member

KODOR RASIN NIBOK GULOROm de används på rätt sätt, så är blankettchiffer / OTP-krypton (One-Time-Pad, med nyckellängd = meddelandets längd) fullständigt omöjliga att forcera.

Wikipedia - Blankettchiffer

Därifrån är det tankemässiga steget inte långt till "Numbers Stations"

Priyom.org

Youtube - The Lincolnshire Poacher

SM0AOM

Well-Known Member

"Blankettchiffer" eller "one-time pads" är en teoretiskt sett oöverträffad krypteringsmetod.

Nackdelen är att nyckeln måste vara minst lika lång som meddelandet vilket gör hela processen

svåradministrerad. Kanske det mest avancerade upplägget med "one-time pads" var den digitala

talförbindelsen mellan Downing Street och Vita Huset, "SIGSALY".

Detta var en pionjärtillämpning av många oberoende tekniska landvinningar;

digitalisering av tal, användningen av vitt brus inspelat på "stenkakor" som kryptonyckel,

sändning av den krypterade bitströmmen över HF som ett antal parallella

bitströmmar med var och en lägre datatakt via tontelegrafmodem och Independent Sideband.

Sedan processen åt andra hållet för att få fram det ursprungliga talet.

Att kunna göra detta med mitten av 1940-talets elektronrörsbaserade teknik

var en verklig prestation.

Nackdelen är att nyckeln måste vara minst lika lång som meddelandet vilket gör hela processen

svåradministrerad. Kanske det mest avancerade upplägget med "one-time pads" var den digitala

talförbindelsen mellan Downing Street och Vita Huset, "SIGSALY".

Detta var en pionjärtillämpning av många oberoende tekniska landvinningar;

digitalisering av tal, användningen av vitt brus inspelat på "stenkakor" som kryptonyckel,

sändning av den krypterade bitströmmen över HF som ett antal parallella

bitströmmar med var och en lägre datatakt via tontelegrafmodem och Independent Sideband.

Sedan processen åt andra hållet för att få fram det ursprungliga talet.

Att kunna göra detta med mitten av 1940-talets elektronrörsbaserade teknik

var en verklig prestation.

Last edited:

Rakel använder TEA-2 som lär vara ett hårdare krypto än TEA-1 och dessutom använder vissa myndigheter även end-to-end kryptering

från SECTRA i Linköping.

MSB: Rakel påverkas inte av ny publicerad sårbarhet för TETRA- standarden

Intressant artikel i ämnet om TETRAS kryptering

Encryption on the TETRA Protocol has been broken

TETRA (Terrestrial Trunked Radio) is a digital voice and text radio communications protocol often used by authorities and industry in European and many countries other than the USA. A major advantage to a digital communications protocol like TETRA is it's ability to be secured via encryption...

www.rtl-sdr.com

SA6MTX

Well-Known Member

Rakel använder TEA-2 som lär vara ett hårdare krypto än TEA-1 och dessutom använder vissa myndigheter även end-to-end kryptering

från SECTRA i Linköping.

Som jag läst det i mer poplulärvetenskapliga nyhetsnotiser (som how Wired *1) så skall man inte hittat några svagheter i TEA-2 (som militär och poliser i Europa använder).

*1 https://www.wired.com/story/tetra-radio-encryption-backdoor/ "The researchers didn’t find any weaknesses in the TEA2 algorithm used by police, military, and emergency services in Europe"

Undrar om bakdörren implementerades av någon myndighet ?, det är ju inte första gången det händer.Som jag läst det i mer poplulärvetenskapliga nyhetsnotiser (som how Wired *1) så skall man inte hittat några svagheter i TEA-2 (som militär och poliser i Europa använder).

*1 https://www.wired.com/story/tetra-radio-encryption-backdoor/ "The researchers didn’t find any weaknesses in the TEA2 algorithm used by police, military, and emergency services in Europe"

Speciellt Frankrike gillar sådant, förr var inte tillåtet att kryptera såvida inte staten fick tillgång till nycklarna, detta ändrades dock efter 2004.

SA5GHZ

Dipl. Klugscheißer

Undrar om bakdörren implementerades av någon myndighet ?, det är ju inte första gången det händer.

Speciellt Frankrike gillar sådant, förr var inte tillåtet att kryptera såvida inte staten fick tillgång till nycklarna, detta ändrades dock efter 2004.

Man kan, med mycket få undantag (som till exempel vid användning av tidigare nämnda blankett-/OTP-krypto/chiffer) utgå från att det finns minst en handfull organisationer som kan läsa ALLT som de önskar, ofta tillochmed i (nära) realtid...

Last edited: